- VPN Fingerprint - бояться или нет?

На сайтах проверки анонимности вы часто можете встретить разновидность такой проверки, как VPN Fingerprint. В этой статье мы ответим на следующие вопросы:

Что такое VPN Fingerprint?

На основании чего происходит проверка?

На сколько точная проверка и какие есть проблемы в обнаружении?

Стоит ли бояться того, что VPN Fingerprint вас обнаружил?

Если перевести с английского название VPN Fingerprint (fingerprint с англ. – отпечаток), становится понятно, что речь идет про отпечаток VPN . Действительно, задача данной проверки состоит в том, чтобы обнаружить пользователя, который использует VPN, по определенным цифровым отпечаткам.

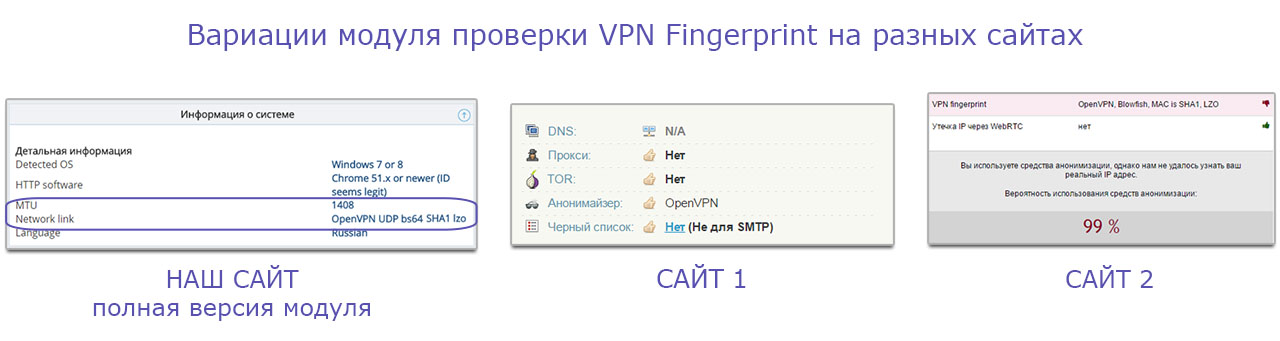

На картинке ниже изображены вариации модуля проверки VPN Fingerprint на нескольких известных сайтах проверки анонимности. Полную версию этого модуля вы можете найти в разделе «Информация о системе».

Так все-таки, на основании чего и как происходит эта проверка?

Постараемся все объяснить как можно проще. Если спешите, можете перейти к проблемам в обнаружении или сразу к выводам :)

Итак, как это работает. Допустим, вы хотите зайти на какой-то сайт:

- Вы вводите в своем браузере нужный сайт и нажимаете enter.

- В этот самый момент происходят переговоры между вашим ПК и сервером, на котором расположен данный сайт о том, как будет происходить передача данных.

- Возможно вы не знали, но все сетевые устройства передают/принимают данные не сплошным потоком, а разбивают их порционно на пакеты.

- На каждом устройстве заранее установлен максимальный размер пакета, который он может передать (MTU - Maximum Transmission Unit) за один раз.

- Размер MTU обычно задается вашим провайдером и может быть разный на каждом устройстве.

- Устройства сообщают друг другу, какое максимальное количество данных (MSS - Maximum Segment Size) они могут принять друг от друга в одном пакете MTU, это делается с целью:

- информирования друг друга о возможностях своего интернет-соединения;

- использования канала передачи данных на всю катушку, с максимальной скоростью.

- Модуль проверки, перехватывает эту информацию и анализирует пакеты MTU / MSS.

- Вообще, стандартный размер MTU 1500, он используется в интернете в подавляющем большинстве случаев.

- А вот, при подключении по PPTP, L2TP (±IPsec), IPsec IKE пакеты меньше. Это связано с тем, что пакеты помещаются в другие пакеты, что приводит к увеличению их размера. Поэтому операционная система вашего ПК уменьшает значение MTU на сетевом интерфейсе, чтобы предотвратить снижение скорости передачи данных.

- При подключении по OpenVPN происходит чуть по-другому, система оставляет значение MTU неизменным, но может изменять размер MSS внутри пакета.

- Модуль проверки сверяет размеры пакетов с базой данных различий MTU/MSS и на основании этого делает вывод, используете вы VPN или нет.

Есть очень важные моменты, о которых вы должны знать:

- Если сайт использует такую проверку, то использует исключительно какую-то свою базу данных.

- В текущий момент времени нет единой базы данных, которую бы 100% использовали все сайты, поэтому проверки на каждом сайте могут быть разные.

Насколько точная получается проверка?

Стоит отметить, что обнаружение пользователей, описанным выше способом, хорошо лишь в теории. В реальности зачастую все происходит далеко не столь гладко и вот основные проблемы:

Проблема № 1 – нет единой базы для всех сайтов.

Как уже указывалось ранее, нет единой базы для всех сайтов, которая бы предоставляла всем одинаковые результаты и при этом была бы авторитетной.

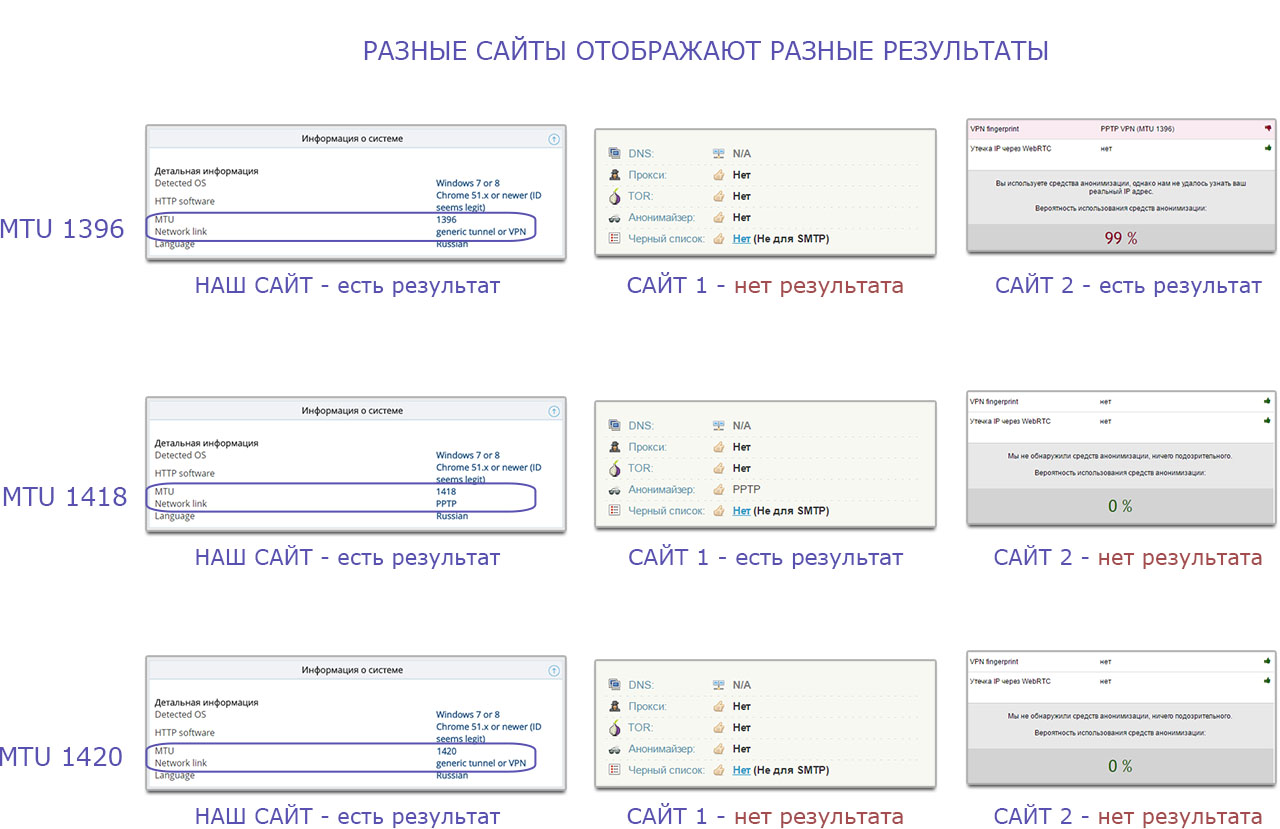

Чтобы наглядно продемонстрировать данную проблему:

- подключимся к VPN;

- будем использовать разные размеры MTU, например: 1396, 1418, 1420.

- проверим на трех разных сайтах, как они определят VPN.

Результат проверки на трех сайтах вы можете видеть на изображении ниже.

Получаем следующее:

- MTU 1396: 2 из 3 сайтов определили VPN;

- MTU 1418: 2 из 3 сайтов определили VPN;

- MTU 1420: 1 из 3 сайтов определил VPN.

Как видим, в проверке участвовало всего лишь 3 сайта, а результаты уже у всех разные.

Вы спросите: «Почему же тогда ваш сайт определил во всех случаях, что используется VPN?»

Очень просто:

- На основании своего опыта, мы предположили, что пользователь с таким размером MTU, вероятно подключен к VPN.

- Мы внесли корректировки в нашу базу данных. Теперь всех пользователей с таким размером MTU будет определять, будто они используют VPN. Хотя в реальности, этого может и не быть (проблема № 2, о ней чуть позже).

- Мы вам наглядно продемонстрировали, что такой результат будет отображаться только на одном сайте, в данном случае, на нашем.

Если учесть тот факт, что сайтов в мире более миллиарда, и нет единой базы, то вряд ли уважающий себя сайт, будет на сто процентов полагаться только на результат проверки VPN fingerprint.

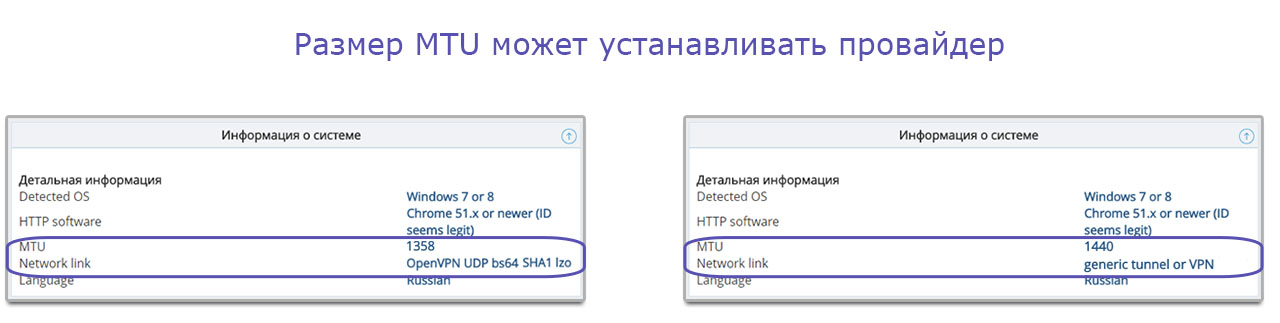

Проблема № 2 – размер MTU задается провайдером.

Как уже писали, размер пакетов MTU задается вашим провайдером. В большинстве случаев используют стандартный размер MTU 1500.

Но, довольно часто провайдеры используют специфический размер MTU. В большинстве случаев это делают для того, чтобы согласовать работу сетевого оборудования. Например, оборудование Cisco считает размер MTU без учета заголовка, а оборудование Juniper вместе с заголовком L2 и размер MTU у них будет разный, поэтому необходимо согласовать размер MTU.

В качестве наглядного примера, приведем крупных российских провайдеров. Например, в некоторых регионах провайдер Yota использовал MTU 1358, а Мегафон MTU 1440. Оба эти MTU определяются, как подключенные к VPN. Хотя в реальноcти пользователь может и не использовать VPN. Действительно ли на стороне провайдеров есть туннели или это так оборудование настроено, знает лишь провайдер, но пользователей определяет будто они подключены к VPN.

Проблема 3 – MTU меняют сами пользователи.

Довольно часто такую рекомендацию, как сменить размер MTU вручную, можно встретить в Интернете. В некоторых случаях подобная рекомендация может помочь при решении следующих проблем:

- По неизвестной причине не открываются определенные веб-страницы или появилась/увеличилась задержка при их загрузке.

- Присутствуют ошибки при передаче файлов.

- Большой пинг, который необходимо уменьшить и т.д.

Не спешите сразу менять MTU, к этому процессу нужно подходить с умом, поэтому хотим вас заранее предостеречь: если вы выставите неправильное значение, у вас может перестать работать интернет, либо ощутимо пострадает скорость работы.

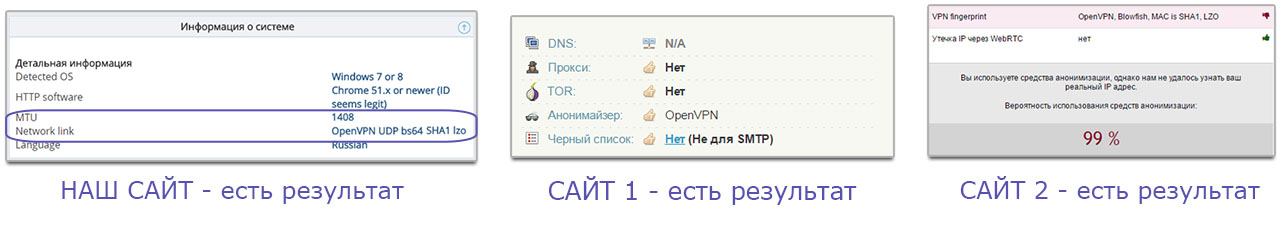

Чтобы убедиться в несовершенстве проверки VPN Fingerprint, просто сменим размер MTU в своем роутере. Установим, например, значение MTU 1408. В роутере TP-LINK это делается так:

Получим следующий результат:

К VPN мы не подключены, однако сайты определяют, будто мы используем VPN. Как видите, полагаться только на VPN Fingerprint не имеет смысла.

Хотелось бы добавить, что основной задачей данной статьи было не показать, на каком сайте проверке анонимности слабее или сильнее тесты. Все сайты справляются с данной задачей на все сто процентов. А объяснить принцип и наглядно продемонстрировать несовершенство такого способа проверки в целом.

Стоит ли бояться того, что VPN Fingerprint меня обнаружил?

На основании вышеизложенного можно сделать вывод, что бояться этого точно не стоит.

Результат проверки получается весьма поверхностный и к тому же зависит от соблюдения множества условий. Выходит, что нельзя до конца определить используете ли вы VPN или может это у вас настройки провайдера такие, а возможно это просто криво настроен маршрутизатор/софт на ПК, или специально установлен такой размер MTU для удобства взаимодействия с определенными устройствам и т.д.

Поэтому, можете спать спокойно и серфить в интернете не взирая на подобные сообщения, вы в безопасности.

Главное помните, что после смены IP адреса, обязательно удостоверьтесь в следующем:

- сменился ли ваш IP адрес в реальности;

- изменен ли ваш DNS (например, Google DNS);

- нет ли утечки реального IP адреса.

Все эти и другие тесты вы можете пройти у нас на сайте: http://proiptest.com/test/